Le VPN sono strumenti, tramite i quali è possibile sia proteggere la propria connessione che camuffare l’indirizzo IP bypassando, quindi, i blocchi regionali imposti da alcuni siti Internet. In termini ancor più semplici, una VPN è un sistema che fa da tramite tra il computer dell’utente e i siti (o i servizi) utilizzati, nascondendo la sua identità (la connessione, tramite VPN, può risultare come proveniente da un altro paese) e proteggendo il traffico in entrata e in uscita.

Anche se in apparenza il tutto può sembrare complicato, così non è: comprendere le tecniche che riguardano le VPN non è difficile e, soprattutto, usare questo tipo di servizio è tutt’altro che complesso.

Indice

- Cos’è una VPN

- Cosa significa tunneling

- Protocolli di cifratura

- Come scegliere una VPN

Cos’è una VPN

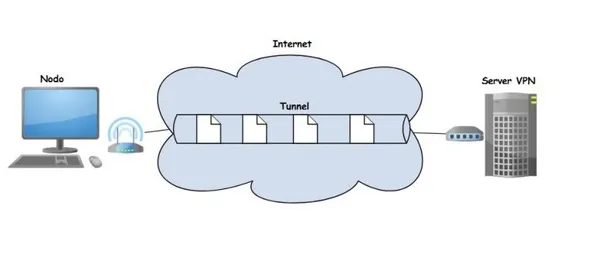

VPN è l’acronimo della frase inglese Virtual Private Network, cioè “rete privata virtuale” e descrive una tecnica che, grazie a un particolare sistema chiamato tunneling, permette sia di rendere invisibili le proprie attività in Rete a occhi non autorizzati (ad esempio i criminali informatici o gli organi governativi di censura) sia di mascherare l’indirizzo IP da cui si accede a Internet.

- VPN hub-and-spokes, che vengono usate per collegare i vari nodi della rete (computer, smartphone, tablet ecc.) a una “sede centrale” (il server VPN). La “sede centrale” si occupa di proteggere il traffico e smistarlo tra i nodi collegati. Solitamente questo tipo di VPN è usato per le attività di camuffamento IP e protezione dei dati su connessioni non protette.

- VPN site-to-site che, invece, trova tipicamente impiego nel collegamento di due o più reti private differenti (sia per struttura che per posizione) attraverso una connessione sicura, usando un canale non sicuro (Internet). Questo approccio viene usato spesso in ambito aziendale, per permettere lo scambio sicuro di dati e informazioni tra due o più sedi dislocate della stessa società.

Anche per quanto riguarda la sicurezza, le VPN possono essere strutturate con caratteristiche differenti. Per esempio, in quelle che si definiscono Trusted VPN, è il gestore di servizi a decidere e ottimizzare il percorso dei dati (dando dunque un occhio di riguardo alla qualità della comunicazione), occupandosi con i mezzi disponibili di impedire l’accesso a utenti non autorizzati. Ciò garantisce che i dati arrivino rapidamente a destinazione, ma non offre sicurezza assoluta sulla protezione di essi.

A causa di questa carenza di sicurezza, con l’avanzare della diffusione di Internet, si è reso necessario applicare delle misure aggiuntive. Sono dunque nate le Secure VPN, le reti private virtuali che garantiscono la protezione dei dati attraverso la creazione di un tunnel fra i due nodi della rete. Questo meccanismo, però, non può garantire che il percorso dei dati sia ottimale: è per questa ragione che, ad oggi, la tipologia di VPN più usata è un “misto” tra le due menzionate poc’anzi. Questo mix viene definito Hybrid VPN e permette di avere delle VPN che uniscono la rapidità di comunicazione offerta dalle Trusted VPN alla sicurezza garantita dalla tecnologia di tunneling usata nelle Secure VPN.

Cosa significa tunneling

Prima di entrare nel merito della questione, però, è bene conoscere i fondamenti del passaggio dei dati tramite Internet.

Quando un dispositivo connesso alla grande rete invia delle informazioni, esse vengono incapsulate, cioè “chiuse” in dei pacchetti; questi ultimi contengono, oltre al dato in sé, anche altre informazioni, come l’indirizzo IP del mittente, l’indirizzo IP del destinatario, il tipo di dato, il percorso di rete ecc., che in gergo vengono definite header. Nonostante alcuni dati viaggino in modo cifrato (per esempio nelle connessioni HTTPS), l’header del pacchetto è visibile a chiunque abbia accesso al canale di comunicazione, che in questo caso è Internet ed è comune.

È proprio alla luce di questo motivo che, al fine di garantire una connessione VPN sicura in cui le informazioni in transito (header inclusi) siano disponibili soltanto ai due nodi coinvolti nella comunicazione, sorge la necessità di creare un canale privato che li metta in comunicazione: tale operazione si chiama tunneling. Il canale creato prende il nome di tunnel e permette il transito delle informazioni in modo completamente “invisibile”, pur sfruttando un mezzo di comunicazione pubblico come Internet.

Per chiarire meglio le idee, si pensi a Internet come una rete stradale in cui transitano tante automobili (le informazioni), poi immagina un osservatore su un elicottero che scruta tutto: costui sarebbe in grado di vedere ciò che succede tra le auto che entrano in una galleria (il tunnel)? Ovviamente no: riuscirebbe a esaminare cosa entra in quest’ultimo e cosa esce ma, se gli automobilisti decidessero di scambiarsi le auto all’interno della galleria, l’osservatore esterno non se ne accorgerebbe.

Protocolli di cifratura

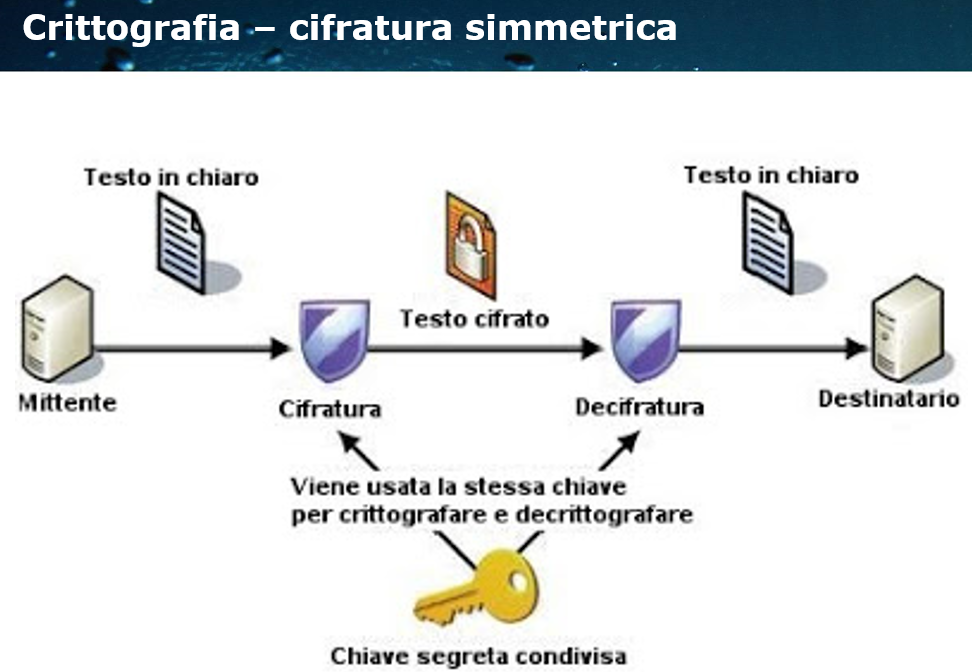

Ora che abbiamo chiarito il concetto di tunnel, è bene capire come fanno le VPN a garantire l’invulnerabilità dei dati: il segreto sta nell'applicare un protocollo di cifratura, cioè un metodo per camuffare i dati originali, trasformandoli in altri dati che possano essere compresi soltanto dal destinatario designato.

Per quanto riguarda le VPN, i protocolli di cifratura esistenti sono molti, ciascuno con i suoi punti di forza e di debolezza: di seguito ti descrivo quelli più importanti.

- PPTP – è un protocollo sviluppato da Microsoft, sicuramente uno dei più diffusi e usati per proteggere le connessioni VPN. Nonostante sia pienamente integrato in tutte le piattaforme software, PPTP contiene numerose vulnerabilità e, dal 2012, è considerato obsoleto e sconsigliato dalla stessa Microsoft. Ti consiglio di affidarti a servizi VPN che sfruttano PPTP soltanto per nascondere il tuo vero indirizzo IP, non per scopi differenti.

- SSTP – successore di PPTP, è un protocollo progettato da Microsoft e ad oggi considerato sicuro. Viene usato principalmente su VPN basate su Windows.

- IPsec – si tratta di un protocollo che si occupa della cifratura dei dati su Internet. IPsec è diffuso e implementato nella maggior parte dei sistemi operativi ed è considerato sicuro. Per quanto riguarda le connessioni VPN, IPsec lavora congiuntamente al protocollo L2TP (il cui compito è di creare il tunnel vero e proprio).

- IKEv2 – nato dalla collaborazione tra Cisco e Microsoft, è un protocollo abbastanza simile a IPsec ma considerato ben più sicuro, e integrato in molti client VPN (cioè programmi che permettono l’accesso a questo servizio). Tra i punti di forza di IKEv2 figurano le prestazioni (i dati viaggiano velocemente) e l’estrema flessibilità di utilizzo, che lo rende uno dei preferiti anche per quanto riguarda l’uso delle VPN tramite mobile.

- OpenVPN – è una delle soluzioni ad oggi più usate nel campo delle VPN: supporta molti algoritmi di cifratura, è di natura open source e si adatta a numerosi scenari d’impiego. Configurare OpenVPN può essere abbastanza complesso per l’utente: per questo motivo, i vari servizi VPN permettono di scaricare programmi già fatti, basati su OpenVPN, ma pre-configurati e pronti per essere facilmente installati.

SI devono considerare una serie di fattori illustrati di seguito.

- Costo – esistono servizi VPN gratuiti e a pagamento. I primi, nella maggior parte dei casi, impongono dei limiti sulla quantità di traffico mensile. Per quanto riguarda le VPN a pagamento, controllare che la qualità del servizio offerto sia appropriata al prezzo proposto.

- Raccolta informazioni – alcune VPN, soprattutto quelle gratis, raccolgono informazioni anonime sulle operazioni svolte dall’utente a fini pubblicitari e/o di profilazione. Per quanto possa essere una cosa apparentemente innocua, si consiglia di evitare l’uso di questi servizi se si opera con dati delicati, sensibili o peggio ancora passibili di censura/persecuzione. Leggete attentamente i termini d’utilizzo del servizio VPN per accertare che non raccolga informazioni sulle attività.

- Numero dei server – solitamente, una VPN con pochi server non garantisce una gran velocità di comunicazione. In linea generale, più server offre la VPN, più alte sono le prestazioni della connessione.

- Posizione dei server – numerosi servizi VPN offrono server dislocati in molte parti del mondo, questo per far sì che l’indirizzo IP visualizzato dall’esterno possa essere modificato all’occorrenza. Un servizio che possa bypassare i blocchi regionali, è importante questo aspetto.

- Protocollo di cifratura – non c’è altro da aggiungere, se ne è parlato ampiamente nella precedente sezione.