Mitigazione degli attacchi alla rete

| Site: | Materiali Didattici |

| Course: | (Classe 5a) - Sistemi e Reti |

| Book: | Mitigazione degli attacchi alla rete |

| Printed by: | Guest user |

| Date: | Friday, 17 May 2024, 5:11 AM |

1. L'approccio Defense-in-Depth

Ora che hai più informazioni su come gli attori delle minacce possono entrare nelle reti, devi capire cosa fare per impedire questo accesso non autorizzato. In questo argomento vengono illustrate diverse azioni che è possibile intraprendere per rendere la rete più sicura.

Per mitigare gli attacchi di rete, è necessario innanzitutto proteggere i dispositivi inclusi router, switch, server e host. La maggior parte delle organizzazioni utilizza un approccio defense-in-depth (noto anche come approccio stratificato) alla sicurezza. Ciò richiede una combinazione di dispositivi di rete e servizi che funzionano in tandem.

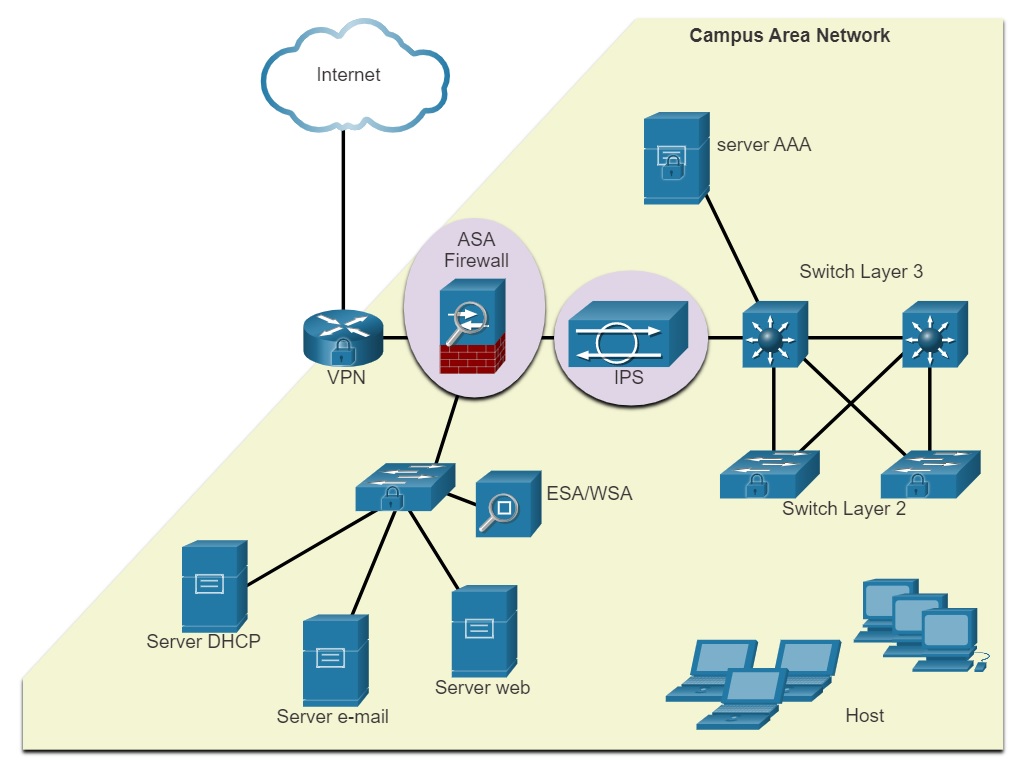

Considerare la rete nella figura. Esistono diversi dispositivi e servizi di sicurezza che sono stati implementati per proteggere gli utenti e le risorse dalle minacce TCP/IP.

Tutti i dispositivi di rete, inclusi il router e gli switch, sono inoltre temprati come indicato dai blocchi a combinazione sulle rispettive icone. Ciò indica che sono stati protetti per impedire agli attori delle minacce di accedere e manomettere i dispositivi.

2. Mantenimento backup

Il backup delle configurazioni e dei dati del dispositivo è uno dei modi più efficaci per proteggersi dalla perdita di dati. Un backup di dati salva una copia delle informazioni di un computer su un dispositivo rimovibile di backup che può essere conservato in un posto sicuro. I dispositivi di infrastruttura devono disporre di backup di file di configurazione e immagini IOS su un file server FTP o simile. Se il computer o un hardware del router non riesce, i dati o la configurazione possono essere ripristinati utilizzando la copia di backup.

I backup devono essere eseguiti regolarmente come identificato nella politica di sicurezza. I backup dei dati sono in genere archiviati in un altro luogo per proteggere i supporti di backup da qualsiasi evento si verifichi nella struttura principale. Gli host di Windows dispongono di un'utilità di backup e ripristino. È importante che gli utenti eseguano il backup dei dati su un'altra unità o su un provider di archiviazione basato su cloud.

Nella tabella vengono illustrate gli elementi del backup e le relative descrizioni.

3. Upgrade, aggiornamento e patch

L'aggiornamento agli ultimi sviluppi può favorire una difesa più efficace contro gli attacchi alla rete. Per contrastare il rilascio continuo di nuovo malware, le aziende devono essere sempre aggiornate con le ultime versioni dei software antivirus.

Il modo più efficiente per mitigare l'attacco di un worm consiste nel download tempestivo degli aggiornamenti di sicurezza rilasciati dal produttore del sistema operativo in uso e dall'implementazione delle patch per tutti i sistemi vulnerabili. L'amministrazione di diversi sistemi include la creazione di un'immagine software standard (sistema operativo e applicazioni accreditate che sono state autorizzate per l'uso sui sistemi client) che viene implementata sui nuovi sistemi o sui sistemi aggiornati. Tuttavia, i requisiti di sicurezza cambiano e nei sistemi già implementati potrebbe essere necessario aggiornare le patch di sicurezza installate.

Una soluzione per la gestione delle patch di sicurezza critiche consiste nel garantire che tutti i sistemi finali scarichino automaticamente gli aggiornamenti, come mostrato per Windows 10 nella figura. Le patch di sicurezza vengono scaricate e installate automaticamente senza l'intervento dell'utente.

4. Autenticazione, autorizzazione e accounting

Tutti i dispositivi di rete devono essere configurati in modo sicuro per consentire l'accesso solo alle persone autorizzate. I servizi di sicurezza di rete di autenticazione, autorizzazione e accounting (AAA, Authentication, Authorization, and Accounting o tripla A) offrono il framework principale per la configurazione del controllo degli accessi su un dispositivo di rete.

AAA è un modo per controllare chi è autorizzato ad accedere a una rete (autenticare), quali azioni eseguono mentre accedono alla rete (autorizzare) e registrare ciò che è stato fatto mentre sono lì (accounting).

Il concetto di AAA è simile all'utilizzo di una carta di credito. La carta di credito identifica la persona che può utilizzarla, stabilisce quanto quell'utente può spendere e tiene il conto di ciò che l'utente compra, come illustrato nella figura.

5. Firewall

Un firewall è uno degli strumenti di sicurezza più efficaci disponibili per la protezione degli utenti da minacce esterne. Un firewall protegge computer e reti impedendo che il traffico indesiderato entri nelle reti interne.

I firewall di rete risiedono tra due o più reti, controllano il traffico tra le reti e consentono di prevenire l'accesso non autorizzato. Ad esempio, la topologia superiore nella figura illustra come il firewall consente al traffico proveniente da un host di rete interno di uscire dalla rete e tornare alla rete interna. La topologia inferiore illustra come il traffico avviato dalla rete esterna (cioè Internet) viene negato l'accesso alla rete interna.

La figura mostra un rettangolo, etichettato all'interno. All'interno del rettangolo c'è un pc. All'esterno e alla destra del rettangolo, c'è un firewall. Alla destra del firewall, c'è una nuvola etichettata, internet. Ci sono due frecce, una significa che il traffico lascia il pc passare attraversando il firewall ed esce in internet. La seconda freccia indica il firewall che consente il traffico da internet al pc. La figura mostra un altro rettangolo, etichettato all'interno. All'interno del rettangolo c'è un pc. All'esterno e alla destra del rettangolo, c'è un firewall. Alla destra del firewall, c'è una nuvola etichettata, internet. C'è una freccia che punta da internet al firewall con una X che indica che il traffico è negato da internet alla rete interna.

Funzionamento del firewall

Un firewall potrebbe consentire agli utenti esterni l'accesso controllato a servizi specifici. Ad esempio, i server accessibili agli utenti esterni si trovano solitamente su una rete speciale denominata zona smilitarizzata (DMZ), come mostrato nella figura. La DMZ consente a un amministratore di rete di applicare criteri specifici per gli host connessi a tale rete.

La figura mostra un rettangolo, etichettato all'interno. All'interno del rettangolo c'è un pc. All'esterno e alla destra del rettangolo, c'è un firewall. Alla destra del firewall, c'è una nuvola etichettata internet. Sopra il firewall, c'è un server DMZ all'interno di un rettangolo. Ci sono due frecce, una in corso dal pc attraverso il firewall al server DMZ e un'altra che va da internet attraverso il firewall al sever DMZ.

Topologia firewall con DMZ

6. Tipi di firewall

I prodotti firewall vengono forniti in varie forme. I prodotti firewall utilizzano varie tecniche per stabilire l'accesso consentito o negato a una rete. tra cui:

- Filtraggio dei pacchetti - Impedisce o consente l'accesso sulla base degli indirizzi IP o MAC

- Filtraggio delle applicazioni - Impedisce o consente l'accesso da parte di determinati tipi di applicazioni specifiche sulla base dei numeri di porta

- Filtraggio degli URL - Impedisce o consente l'accesso ai siti web sulla base di URL o di parole chiave specifiche

- Filtraggio stateful dei pacchetti (SPI) - I pacchetti in entrata devono essere risposte legittime alle richieste di host interni. I pacchetti non richiesti vengono bloccati a meno che non vengano appositamente autorizzati. SPI può includere anche la funzionalità per riconoscere e filtrare tipi specifici di attacchi, ad esempio DoS (Denial of Service).

7. Sicurezza degli endpoint

Un endpoint, o host, è un sistema o un dispositivo informatico singolo che funge da client di rete. Endpoint comuni sono laptop, computer desktop, server, smartphone e tablet. La protezione dei dispositivi endpoint è uno dei processi più impegnativi per un amministratore di rete poiché ha a che fare con la natura umana. Le azienda devono disporre di policy ben documentate e i dipendenti devono esserne a conoscenza. È necessario prevedere la formazione dei dipendenti per il corretto utilizzo della rete. Le policy spesso includono l'utilizzo di software antivirus e la prevenzione delle intrusioni degli host. Le soluzioni più complete per la sicurezza degli endpoint si basano sul controllo degli accessi alla rete.